Linux BackTrack merupakan salah satu distro Linux berbasis KDE yang digunakan oleh para hacker ataupun networking security untuk menjaga suatu komputer server agar tidak dapat diserang oleh oleh para cracker. BackTrack berisikan sejumlah aplikasi untuk kebutuhan penestration testing. Distro ini sangat cocok digunakan oleh para profesional di bidang security, maupun siapa saja yang tertarik lebih dalam mempelajari security.

Dalam distro ini, kita dapat menemukan sejumlah security tool yang sudah tersusun rapi di submenu Back-Track. Beberapa kategori tool yang terdapat di submenu BackTrack, di antaranya, information gathering, network mapping, vulnerability identification, penetration privilige escalation, maintaining access, covering tracks, radio network analysis, voip & telephony analysis, digital forensics, reverse engineering, dan miscellaneous. Selain berfungsi sebagai Live-CD, BackTrack juga dapat diinstalasi ke media USB Flash Drive maupun harddisk.

Dengan ini, maka waktu loading BackTrack dapat semakin dipercepat.

Peralatan yang biasa digunakan diantaranya :

1. Personal Komputer

2. CD Backtrack

3. Hub & Switch

4. Media Komunikasi (Kabel UTP Straight & Crossover)

5. Sistem Operasi Windows XP Service Pack 2

Tahap dan langkah dalam percobaannya :

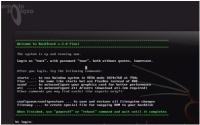

1. Jalankan CD backtrack

2. Login dengan nama “root” dan password “toor”

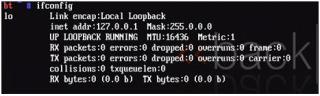

3. Set Ip, ketik ifconfig

maka akan tampil

4. Untuk mengatur IP address dan netmask

ifconfig eth0 192.168.2.110 netmask 255.255.255.0

ifconfig

maka akan tampil

Keterangan :

• lo = local host

• Hwaddr

Merupakan make address / physical address / alamat fisik yang menempel pada perangkat jaringannya.

Mengunakan bilangan heksa.

Fungsinya : bisa digunakan untuk membatasi masuk dalam jaringan

Hwaddr pada contoh di atas = 00:0C:29:0A:88:87

00:0C:29 = identitas perusahaan pembuatnya, akan sama untuk semua netwok card yang satu perusahaan

0A:88:87 = nomor seri (nomor urut) dari setiap netwok card yang dibuat perusahaan, merupakan nomor seri, tidak akan sama di seluruh dunia.(identitas unix)

• Inet addr = logical address yang bisa ditukar-tukar = 192.168.2.110

• Bcast = broadcast = 192.168.2.255

• Netmask = 255.255.255.0

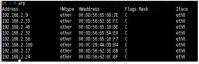

5. Untuk melihat makeaddress :

C=Dinamik=bisa berubah, maksud nya makeaddress bisa dimanipulasi/ ditukar.

6. Tes jaringan , yaitu dengan cara ping.

Formatnya : ping

Ex : ping 192.168.2.110

7. Untuk melihat jumlah komputer yang terkoneksi ke jaringan :

#nmap -sP 192.168.2.1-254

Pada gambar di atas, kita dapat mengetahui bahwa komputer yang terkoneksi ke jaringan berjumlah 8 komputer.

8. Untuk melihat apa saja yang bisa dilakukan dengan nmap :

#nmap

Sintak-sintak dari linux backtrack, contoh nya :

Example :

Linux memiliki 2 prompt :

• $ = haknya hanya sebagai user biasa, hanya untuk menggunakan, tidak ada hak administrative.

$ pada windows = C,D, atau E

• # = disebut unix (root ).

Pada windows disebut dengan administrator (admin).

Untuk set IP (merupakan tugas admin) kita menggunakan prompt #, jika kita masih dalam $, maka rubah ke # . cara nya

su atau

sudo

Ada 4 syarat jaringan bisa terkoneksi ( terhubung) :

1. Host id tidak boleh sama

2. IP broadcast harus sama

3. Netmask harus sama

4. Net id harus sama ,192.168.2.0 net id tergantung netmask

192.168.2.0 Net id IP awal (tidak boleh digunakan)

192.168.2.110 Host id

192.168.2.255 Bcast IP akhir (tidak boleh digunakan)

255.255.255.0 netmask 11111111. 11111111. 11111111.00000000 = TCP IP kelas C, versi 4 = 32 bit

Sekarang sudah ada versi 6 = 128 bit

Jumlah host yang bisa digunakan = 28 =256

IP awal dan IP akhir tidak boleh digunakan. Jadi jumlah IP yang bisa digunakan = 254

Menu dari backtrack :

1. Information Gatering

berisi informasi-informasi dari backtrack

2. Network Mapping

memetakan jaringan (men-cek sevice-service atau layanan yang aktif, mengidentifikasi host, dll).

Salah satu bagian dari Network Mapping adalah VPN, yang merupakan sebuah sistem yang memungkinkan untuk membuat sebuah sistem privat (pribadi) untuk menumpang di jaringan publik (jaringan internet). VPN merupakan Server yang dikerjakan di luar, tetapi seolah-olah di dalam. Keuntungan VPN yaitu orang luar tidak bisa melihat jaringan kita, karena paket datanya berupa enkripsi.

Bagian Network Mapping lainnya yaitu Netdiscover, yaitu Scanning dengan perkiraan IP yang ada di jaringan, mendeteksi IP yang bisa di deteksinya dalam broadcast.

Maka akan tampil :

Keterangan :

MAC vendor perusahaan penyedia network card

192.168.122.0/16

16 = 1111111.1111111.00000000.00000000 = 255.255.0.0 Kelas B

3. Vulnerability Identification

mengecek lobang keamanan

4. Penetration

mencoba untuk masuk dengan tool-tool yang ada.

5. Privilage Escalation

mencoba menangkap password orang lain.

Bagian dari dari Provilege Escalation yaitu :

• Sniffer mengendus paket yang lewat di jaringan.

• Maintaning Access kalau sudah berhasil masuk ke sistem lain, untuk ke depannya bisa masuk lagi tanpa harus mencari-cari pintu masuk lagi.

6. Maintaining Access

7. Radio Network Analysis

8. VOIP & Telephony Analysis

9. Digital Forensics

10. Reverse Engineering

11. Miscellaneous

Latihan Praktikum

1. Backtrack Privilege Escalation Sniffers Etherape terdapat protokol-protokol yang melewati sebuah jaringan.

2. Pada Etherape terdapat protokol-protokol yang melewati sebuah jaringan

Macam-macam protokol :

a. HTTP (HyperText Transfer Protocol) adalah protokol yang digunakan untuk mentransfer dokumen dalam World Wide Web (WWW). Protokol ini adalah protokol ringan, tidak berstatus dan generik yang dapat dipergunakan berbagai macam tipe dokumen.

b. Gopher adalah aplikasi yang dapat mencari maklumat yang ada di Internet, tetapi hanya “text base” saja, atau berdasarkan teks.Untuk mendapatkan maklumat melalui Gopher, kita harus menghubungkan diri dengan Gopher server yang ada di Internet. Gopher sudah mulai di tinggalkan karena penggunaannya tidak sesedeharna HTTP.

c. FTP (File Transfer Protocol) adalah sebuah protokol Internet yang berjalan di dalam lapisan aplikasi yang merupakan standar untuk pentransferan berkas (file) komputer antar mesin-mesin dalam sebuah internetwork. FTP masih digunakan hingga saat ini untuk melakukan download dan upload berkas-berkas komputer antara klien FTP dan server FTP.

d. Mailto, digunakan untuk mengirim email melalu jaringan internet. Bentuk format pada protocol ini adalah : mailto:nama_email@namahost.

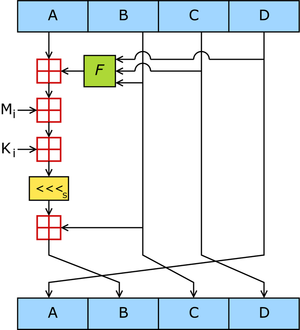

e. TCP/IP (Transmission Control Protocol/Internet Protocol) merupakan standar komunikasi data yang digunakan oleh komunitas internet dalam proses tukar-menukar data dari satu komputer ke komputer lain di dalam jaringan Internet.

Pada TCP/IP terdapat beberapa protokol sub yang menangani masalah komunikasi antar komputer. TCP/IP merngimplemenasikan arsitektur berlapis yang terdiri atas empat lapis, diantaranya adalah :

Protokol lapisan aplikasi : bertanggung jawab untuk menyediakan akses kepada aplikasi terhadap layanan jaringan TCP/IP. Protokol ini mencakup protokol :

a) Dynamic Host Configuration Protocol (DHCP).

b) Domain Name System (DNS), Fungsinya: Untuk memetakan IP Address dan Nama Host, DNS juga digunakan sebagai sarana bantu penyampaian e-mail.

c) Hypertext Transfer Protocol (HTTP).

d) File Transfer Protocol (FTP).

e) Telnet.

f) Simple Mail Transfer Protocol (SMTP), merupakan protokol aplikasi yang merupakan system pengirim massage atau pesan / e-mail.

g) Simple Network Management Protocol (SNMP), di desain untuk memberikan kemampuan pada pemakai untuk mengelola jaringan komputernya atau jarak jauh/ remote. Pengeloaan ini dilaksanakan dengan cara melakukan polling dan setting vaiabel-variabel elemen jaringan yang dikelolanya.

h) Protokol SMB, didesain untuk LAN dan menimbulkan masalah ketika komputer Windows disambungkan ke Internet. Kecuali lalu lintas SMB di-filter, protokol ini juga cenderung untuk menyebar ke sambungan Internet, menghabiskan bandwidth secara cuma-cuma.

i) dan masih banyak protokol lainnya. Dalam beberapa implementasi stack protokol, seperti halnya Microsoft TCP/IP, protokol-protokol lapisan aplikasi berinteraksi dengan menggunakan antarmuka Windows Sockets (Winsock) atau NetBIOS over TCP/IP (NetBT).

Protokol lapisan antar-host : berguna untuk membuat komunikasi menggunakan sesi koneksi yang bersifat connection-oriented atau broadcast yang bersifat connectionless. Protokol dalam lapisan ini adalah :

a) Transmission

b) Control Protocol (TCP)

c) User Datagram Protocol (UDP). adalah salah satu protokol lapisan transpor TCP/IP yang mendukung komunikasi yang tidak andal (unreliable), tanpa koneksi (connectionless) antara host-host dalam jaringan yang menggunakan TCP/IP. Connectionless (tanpa koneksi) maksudnya : Pesan-pesan UDP akan dikirimkan tanpa harus dilakukan proses negosiasi koneksi antara dua host yang hendak berukar informasi(dikirim/tidak bukan urusannya).

Protokol lapisan internetwork : bertanggung jawab untuk melakukan pemetaan (routing) dan enkapsulasi paket-paket data jaringan menjadi paket-paket IP. Protokol yang bekerja dalam lapisan ini adalah :

a) Internet Protocol (IP)

b) Address Resolution Protocol (ARP)

c) Internet Control Message Protocol (ICMP), merupakan protocol yang bertugas mengirimkan pesan-pesan kesalahan dan kondisi lain yang memerlukan perhatian khsusus, pesan atau paket ICMP dikirim jika terjadi masalah pada layer IP dan layer atasnya (TCP/UDP).

d) Internet Group Management Protocol (IGMP), digunakan untuk memfasilitasi transmisi message yang simultan kepasa kelompok/group penerima.

Protokol lapisan antarmuka jaringan : bertanggung jawab untuk meletakkan frame-frame jaringan di atas media jaringan yang digunakan. TCP/IP dapat bekerja dengan banyak teknologi transport, mulai dari teknologi transport dalam LAN (seperti halnya Ethernet dan Token Ring), MAN dan WAN (seperti halnya dial-up modem yang berjalan di atas Public Switched Telephone Network (PSTN), Integrated Services Digital Network (ISDN), serta Asynchronous Transfer Mode (ATM)).

3. Backtrack Privilege Escalation Sniffers Wireshark

Maka akan tampil :

4. Setelah loading ( proses) selesai , akan tampil :

5. Pilih Capture Interface, setelah itu akan tampil :

6. Klik Start, sehingga akan tampil info tentang protokol-protokol yang melewati jaringan, sumber dan tujuannya.

7. Klik stop

8. Setelah itu buka Shell-konsole, ketikkan

telnet

contoh : telnet 192.168.2.110

Maka kita akan disuruh login dan mengisi password dari komputer yang kita pakai.

9. Setelah itu, kembali ke Wireshark.

Pilih tab Analyze Follow TCP Stream

10. Setelah tab Analyze Follow TCP Stream diambil, maka akan muncul tampilan di bawah ini, apa yang user lakukan sebelumnya akan terlihat. Baik itu bagaimana user login, dan password yang digunakan. Pada contoh di bawah yang terlihat hanya huruf “aa”, karena hanya itu yang dikerjakan pada komputer sebelumnya.

![\!K_{publik[Ahmad]}](http://upload.wikimedia.org/math/5/0/4/504bfb3b52ef45624fcb6dffcb727951.png)

![\!K_{privat[Ahmad]}](http://upload.wikimedia.org/math/0/e/7/0e7c629ce149d79793535ccb8b1546f9.png)

![\!K_{publik[Bejo]}](http://upload.wikimedia.org/math/f/2/2/f2281f9ae277115c378a28ae2f6fedf9.png)

![\!K_{privat[Bejo]}](http://upload.wikimedia.org/math/6/f/7/6f758e73a69f0d51e3dfa7c272133a9f.png)

![\!C = E(P,K_{publik[Bejo]})](http://upload.wikimedia.org/math/5/3/c/53cedbc887c025ff72577ba577c45028.png)

![\!P = D(C,K_{privat[Bejo]})](http://upload.wikimedia.org/math/c/b/a/cbaa03512d6df4be651f9cc7102b38c4.png)

![\!C = E(P,K_{publik[Ahmad]})](http://upload.wikimedia.org/math/1/d/e/1de2d6351094f8e1d732783aa10deabc.png)

![\!P = D(C,K_{privat[Ahmad]})](http://upload.wikimedia.org/math/0/3/e/03e6a66b17608b044ac414d04b2f2942.png)